漏洞

dedecms任意文件上传漏洞

简介

dedecms变量覆盖漏洞导致任意文件上传。

文件

/include/dialog/select_soft_post.php

修复

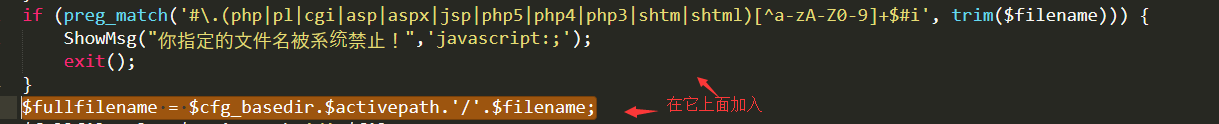

打开 /include/dialog/select_soft_post.php 找到大概在72行

$fullfilename = $cfg_basedir.$activepath.'/'.$filename;

在它上面加入

if (preg_match('#\.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i', trim($filename))) {

ShowMsg("你指定的文件名被系统禁止!",'javascript:;');

exit();

}

如图

说明

自行采取了底层/框架统一修复、或者使用了其他的修复方案,可能会导致您虽然已经修复了该漏洞,云盾依然报告存在漏洞,遇到该情况可选择忽略该漏洞提示。

注:本文来源于网络,版权归原作者所有,如有侵权请立即与我们联系,我们将及时处理.

本站的文章和资源来自互联网或者站长的原创,按照 CC BY -NC -SA 3.0 CN协议发布和共享,转载或引用本站文章应遵循相同协议。如果有侵犯版权的资源请尽快联系站长,我们会在24h内删除有争议的资源。

评论